Windows Serverでサーバーを構築した場合に、初期設定に気を付ける必要があります。一般社員ユーザーなど、同じActive Directroy内のユーザーがサーバーにログオン出来てしまいます。今回はこの原因と対策方法を解説します。

問題

Active Directory(AD)に参加したWindows Serverのサーバーを構築すると、こういうことが起こります。

Aさん、今日からよろしくね。

はい、これが君のドメインユーザー名と初期パスワードだよ。

はい、よろしくお願いします!

私のPCはこれですか?入ってみますね。(カチャカチャ…)

あ、そっちは君のPCじゃなくて、サーバーだよ。

Windows Serverだから画面が似てるよね。

でも君のアカウントじゃ、たぶんログオンできないよ。

え? 入れましたよ。

え!? 本当だ・・・

(特別な権限設定していない「Domain Users」なのに)

わー、なんか重要そうなデータ開けちゃった。

(カチカチ)

あ、君、ちょっと・・・

(何でファイルまで開けるんだ?)

何が問題?

基本的に、サーバー上では何らかのシステムが動いているはずで、操作できるのは特定の人に限定すべきです。上のケースのように、新人のAさんがサーバー内のファイルを参照する必要はないし、できてはいけないでしょう。

したがって、一般社員がサーバーにログオンする必要はないはずです。なのに、特別な設定をしていないにも関わらず、それができてしまった。Windows(Windows Server)では、こういうことが起こりがちです。

原因

問題になったユーザーアカウントは、新人のAさんのもので、「Domain Users」グループのいちユーザーでしかありません(デフォルトのグループ設定)。このユーザーアカウントで、社内のWindows Serverにログオンでき、さらに、サーバー内のファイルも参照できてしまっています。

この原因は、Windows(Windows Server)のデフォルト設定にあります。次の3つの要因によって、こうなるのです。

- 「Users」グループは、OSログオン権限を持つ

(ADドメインコントローラーは除く) - 「Users」グループには「AD内の全ユーザー」(Domain Users)も含まれる

- 「Users」グループは、デフォルトで各ファイルの読み取りアクセス権限を持つ

以下、1つずつ解説していきます。

要因① 「Users」グループはOSログオン権限を持つ

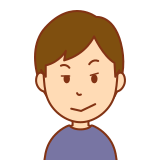

具体的には次の画面で確認することができます。

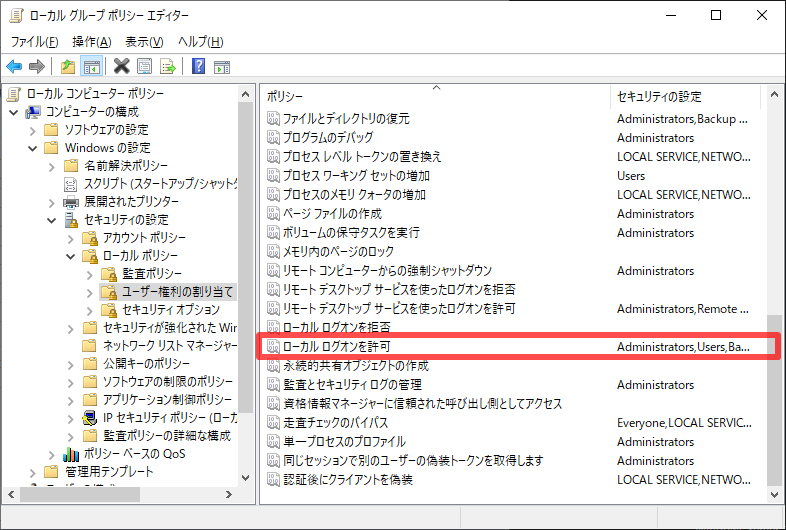

まずローカルグループポリシーエディターを起動します(起動方法)。そして下図のように[コンピューターの構成] > [Windows の設定] > [セキュリティの設定] > [ローカルポリシー] > [ユーザー権利の割り当て] から「ローカル ログオンを許可」ポリシーをダブルクリックで開きます。

このように、「Users」グループを許可しています。つまり、AdministratrosでないユーザーもOSにログオンすることはデフォルトで可能なのです。

※ADドメインコントローラー(Active Directory 管理サーバー)の場合は、設定が異なります。

このポリシーはあくまで「ローカルログオン」ですので、サーバーのコンソールから行うログオン操作のみです。

リモートデスクトップ接続や共有フォルダ参照などの、ネットワーク越しの操作は該当しません。

要因② 「Users」グループには「AD内の全ユーザー」も含まれる

これは「コンピューターの管理」を起動し(起動方法)、[ローカルグループ] > [グループ] にある「Users」のプロパティを開くと、所属するメンバーに「Domain Users」が含まれていることが確認できます。

「Domain Users」というのは、ドメインのユーザーを作るとデフォルトで所属するグループですので、「AD内の全ユーザー」とも言っても概ね正しいでしょう(一部例外はありますが、ここでは無視します)。

要因③ 「Users」グループは各ファイルの読み取りアクセス権限を持つ

例えば、「C:\top-secret\data.txt」というファイルを作り、ファイルのアクセス権を見てみると…

「Users」に「読み取りと実行」権限を許可していますね。

これはつまり、「Users」グループのユーザーは誰でも、このファイルを参照できるということです。トップシークレットという名前付けていますが、それは関与しません。

ここまでをまとめると

上で説明した3つの要因と、今回の問題を照らし合わせてみます。

Windows(Windows Server)の立場で考えると、次のように扱われることになります。

- 新人のAさんのユーザーは、同じADの「Domain Users」グループに属している

- 「Domain Users」グループということは、自身の「Users」グループに属している

- 「Users」グループはOSのログオンができる

- 「Users」グループは、デフォルトでファイルの読み取りアクセスができる

こういう経緯で、新人のAさんがWindows Serverにログオンし、さらには内部のファイルも参照できたというわけです。

対策方法

では、新人のAさんのような一般社員が重要なサーバーにアクセスできないようにするにはどうすれば良いでしょうか。

その方法はいくつか考えられますが、筆者は要因①を対処するのが良いと思います。

つまり、「Users」グループにはローカルログオンの許可を与えないようにします。具体的には、下のようにローカルグループポリシーエディターで「ローカル ログオンを許可」ポリシーを開き、「Users」グループを削除します。

要因②のDomain Usersグループ設定を変更したり、要因③の個々のファイルアクセス権限を変更するという方法も考えられます。しかし、手間や他への影響が大きいため、上記の方法がベターだと思います。

もしサーバー機が施錠されたラック内にあり、管理者しかコンソールにアクセスできない環境であれば、とりあえずこの問題は起こりません。その場合は、対策は不要と考えることも出来ます。

(リモートデスクトップ接続については、デフォルトでUsersグループが許可されていないため、心配不要です)

それにしても、Windows 11や10はともかく、Windows Serverのデフォルト設定がこのようになっているのは何故なのでしょうね。事務室内にサーバー機を置くことは結構あると思いますが、これは想定していないということでしょうか。いずれにせよ、サーバー機には適していない初期設定だという気がします。

おわりに

今回の記事は以上です。不備やご意見等ありましたら、下のコメント欄やtwitterからお願いします。

Windows Server の知識をさらに深めるには、書籍もおすすめです。Windows Server は実は機能が豊富で、Webに情報がないケースも多いです。無駄に探し回らないために、良書を手元に置いておくと効率的です。おすすめの本は、以下記事にまとめています。

最後まで読んでいただきありがとうございました。

フィードバック

あなたが抱えている疑問や悩みは解決できたでしょうか?当ブログではそれを最重視しています。今後もあなたの役に立つ情報を提供するために、ぜひ教えて下さい。

コメント